5.0 KiB

Übungsblatt 4: Digitale Forensik – Logbuch

🗂️ Beweisstück

- Gerätetyp: USB-Stick

- Dateiname:

vUSB.img - Dateigröße:

3 221 225 472 Bytes( 3.0 GiB Nach IEC ) - Hash (MD5):

ccef24452b25da085bee1001ea0c8968

🛠️ Verwendete Tools

- Betriebssytem: Kali Linux (Version: 2025.1a)

- Tools:

- unzip (zip/unzip utility - Paket: unzip)

- ll (ls -l alias)

- fsstat (The Sleuth Kit – Paket: sleuthkit)

- fls (The Sleuth Kit – Paket: sleuthkit)

- icat (The Sleuth Kit – Paket: sleuthkit)

- identify (ImageMagick – Paket: imagemagick)

- convert (ImageMagick – Paket: imagemagick)

🧾 Analyse des Datenträger-Images „vUSB.img

📦 1. Entgegennahme & Entpacken des Asservats

Die untersuchte Datei wurde in einem komprimierten Archiv geliefert:

- Dateiname:

vUSB.zip - Prüfsumme (MD5):

511dcfe311b5512b93b493a1c0975c42

Das Archiv wurde mit dem folgenden Befehl extrahiert:

unzip vUSB.zip

🧮 2. Dateisystemanalyse

Zur strukturellen Analyse des Datenträgers wurde fsstat aus The Sleuth Kit verwendet:

fsstat vUSB.img

🗂️ Dateisystem: FAT32

- OEM Name:

mkfs.fat - Volume Label (Boot Sector):

NO NAME - Clustergröße:

4096 Bytes - Sektorgröße:

512 Bytes - Root Directory Cluster:

2 - Dateisystembereich: Sektor

0–6291455 - FAT-Bereiche:

- FAT 0: Sektor

32–6167 - FAT 1: Sektor

6168–12303

- FAT 0: Sektor

- Datenbereich (Cluster): Sektor

12304–6291455

MD5 des Images:

96c392140b683792e58ec4751c754000

📁 3. Dateiinhaltsverzeichnis (Dateieinträge)

Der Inhalt des Dateisystems wurde mit fls rekursiv gelistet:

fls -r -f fat vUSB.img

Gefundene Dateien:

| Inode | Typ | Name |

|---|---|---|

| 4 | regulär | Bild1.jpg |

| 6 | regulär | Bild2.jpeg |

| 8 | regulär | Blue.png |

| 100466435 | virtuell | $MBR |

| 100466436 | virtuell | $FAT1 |

| 100466437 | virtuell | $FAT2 |

| 100466438 | virtuell | $OrphanFiles |

📎 MD5 (Verzeichnisausgabe):

49f870849abeeeb87d2f9e5cb5a89cef

📤 4. Dateiextraktion vom Image

Die Bilddateien wurden mithilfe von icat (ebenfalls aus The Sleuth Kit) extrahiert:

icat -f fat vUSB.img 4 > Bild1.jpg

icat -f fat vUSB.img 6 > Bild2.jpeg

icat -f fat vUSB.img 8 > Blue.png

🖼️ Extrahierte Dateien & Integritätsprüfung:

| Dateiname | Inode | MD5-Prüfsumme |

|---|---|---|

| Bild1.jpg | 4 | 692d82689730084d483ebc023f0f965f |

| Bild2.jpeg | 6 | bffdc6fbb6c2c05ee5650bbc3b51054a |

| Blue.png | 8 | 45de8cedd915036360d4557cbc7483a3 |

🔒 Die MD5-Hashes wurden direkt nach der Extraktion erzeugt und dienen der Verifikation der Unverändertheit.

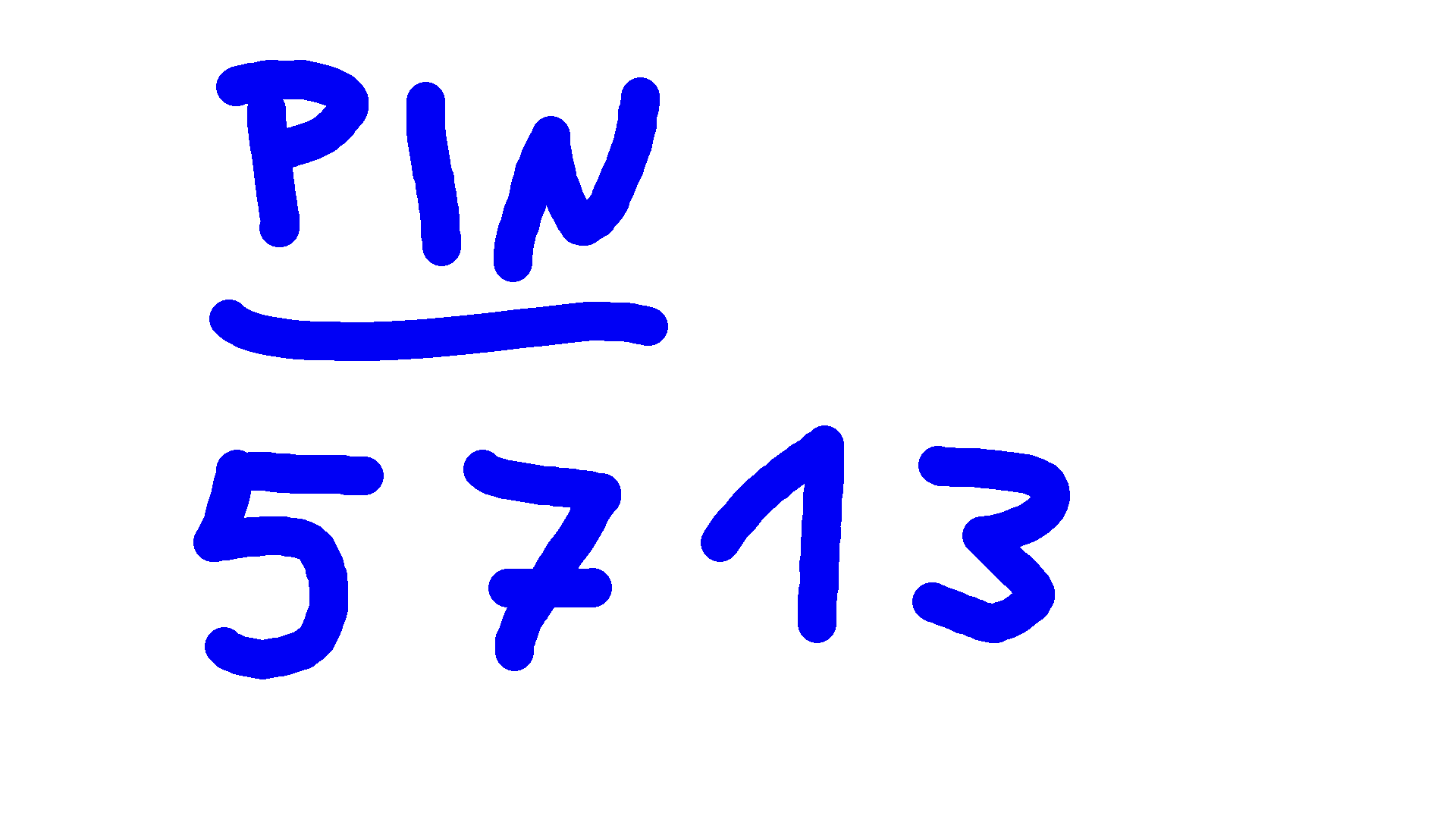

🖌️ 5. Analyse und Bearbeitung der Bilddatei „Blue.png“

Zur weiteren Untersuchung möglicher versteckter Informationen wurde das extrahierte Bild Blue.png analysiert. Zunächst wurde das Bild umbenannt und mit identify aus dem ImageMagick-Paket detailliert untersucht:

identify -verbose Blue_copy.png

🧾 Wichtige Metadaten aus der Analyse:

- Bildgröße: 1920 × 1080 Pixel

- Farbraum: sRGB

- Farbtiefe: 8-bit TrueColor

- Anzahl Farben: 2 (nahezu identische Blautöne)

- Kommentar: Created with GIMP

- ICC-Profil: GIMP built-in sRGB (Public Domain)

- Originaler Zeitstempel (png:tIME): 2022-05-09T15:35:58Z

- MD5-Signatur laut ImageMagick: c0d39c9d8423a9acf95217f7c89fae9664f98711953559468c5d22cdb712e8b1

📊 Auffällig: Das Bild besteht ausschließlich aus zwei sehr ähnlichen Blautönen: #0000F4 (0,0,244) und #0000F5 (0,0,245) Dies deutet auf eine gezielte Kodierung oder eine mögliche Steganografie-Technik hin.

Um diese Hypothese zu prüfen, wurde mit dem folgenden Befehl versucht, eine der Farben gezielt zu entfernen:

convert Blue_copy.png -fill transparent -opaque "srgb(0,0,244)" Blue_temp.png

🎯 Ziel: Visualisierung möglicher versteckter Informationen, indem der Farbwert #0000F4 vollständig entfernt und durch Transparenz ersetzt wurde.